Severokorejská hackerská skupina Kimsuky je stále aktivnější. Pro své aktivity využívá především phishingové útoky, které se snaží od cílů získat potřebné informace. Běžní civilisté je nezajímají, útočí především na státní zaměstnance z Jižní Koreje, Německa a nedávno dokonce na svého ruského spojence. V nedávné phishingové kampani skupina útočila proti jihokorejským vojenským agenturám, a to s využitím ChatGPT pro generování falešných průkazů.

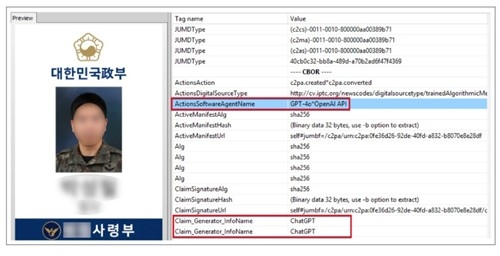

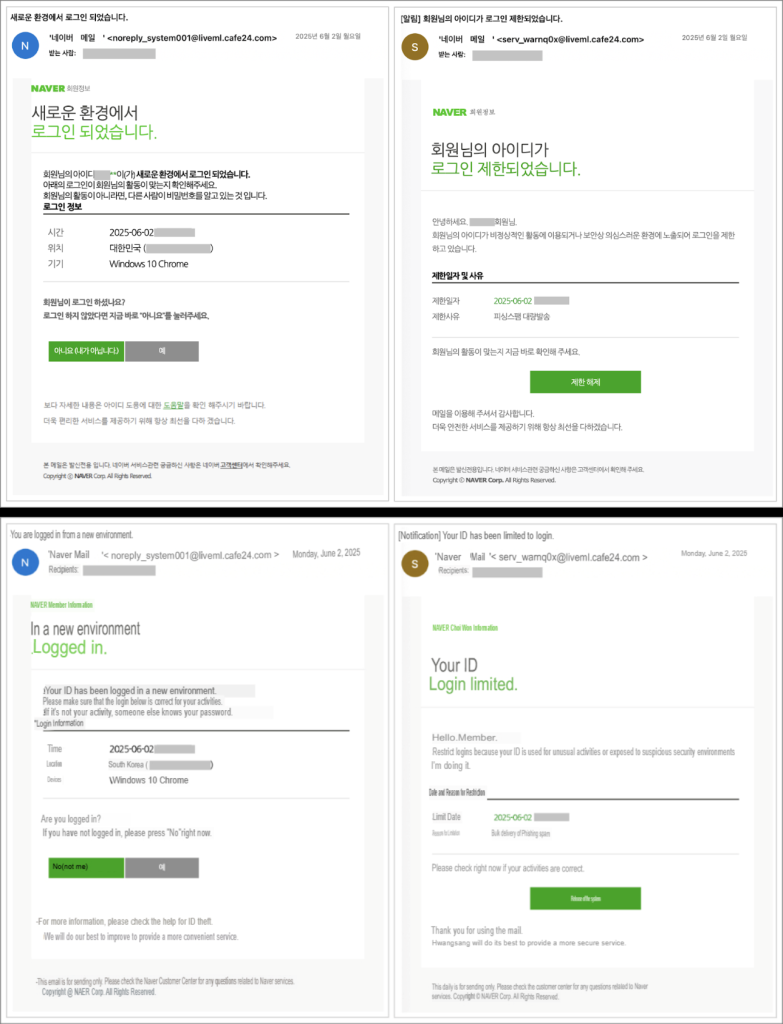

Společnost Genians uvádí, že skupina Kimsuky rozeslala phishingové e-maily jihokorejským vojenským agenturám. Skupina přikládala obrázky falešných identifikačních karet, které podle metadat vygenerovala pomocí LLM modelů v ChatGPT 4.0.

Drtivá většina LLM modelů pro generování obsahu blokuje tvorbu identifikačních karet nebo dokladů. Taková omezení je však často možné obejít pomocí upraveného zadání. K tomu existují návody na YouTube, Telegramu a dalších sítích.

Útok měl za cíl nalákat uživatele k otevření přiloženého ZIP souboru. Soubor se tvářil, že skutečně obsahuje průkazy s fotografiemi, které bylo třeba přezkoumat. Několik sekund škodlivý software nic nedělal, poté měl za úkol stáhnout soubor LhUdPC3G.bat ze vzdáleného serveru jiwooeng.co.kr.

Později měl celý proces pomocí dávkových souborů a skriptů nainstalovat do zařízení škodlivou úlohu s názvem HncAutoUpdateTaskMachine, která se maskuje jako aktualizace aplikace Hancom Office. Úloha měla být automaticky spouštěna každých 7 minut.

Kampaně skupiny Kimsuky nejsou ničím novým a v minulosti je bylo možné vidět u jiných skupin. O nedávné kampani nejsou k dispozici detailní informace, ale zdůrazňuje se fakt, že současné LLM modely pro generování obsahu možná potřebují další bezpečnostní prvky.

Zdroj: koreaherald.com, hackread.com, @CyberEye_ru, mind.ua, náhledový obrázek, @cyberbannews_ir